تاريخ الرياضيات

الاعداد و نظريتها

تاريخ التحليل

تار يخ الجبر

الهندسة و التبلوجي

الرياضيات في الحضارات المختلفة

العربية

اليونانية

البابلية

الصينية

المايا

المصرية

الهندية

الرياضيات المتقطعة

المنطق

اسس الرياضيات

فلسفة الرياضيات

مواضيع عامة في المنطق

الجبر

الجبر الخطي

الجبر المجرد

الجبر البولياني

مواضيع عامة في الجبر

الضبابية

نظرية المجموعات

نظرية الزمر

نظرية الحلقات والحقول

نظرية الاعداد

نظرية الفئات

حساب المتجهات

المتتاليات-المتسلسلات

المصفوفات و نظريتها

المثلثات

الهندسة

الهندسة المستوية

الهندسة غير المستوية

مواضيع عامة في الهندسة

التفاضل و التكامل

المعادلات التفاضلية و التكاملية

معادلات تفاضلية

معادلات تكاملية

مواضيع عامة في المعادلات

التحليل

التحليل العددي

التحليل العقدي

التحليل الدالي

مواضيع عامة في التحليل

التحليل الحقيقي

التبلوجيا

نظرية الالعاب

الاحتمالات و الاحصاء

نظرية التحكم

بحوث العمليات

نظرية الكم

الشفرات

الرياضيات التطبيقية

نظريات ومبرهنات

علماء الرياضيات

500AD

500-1499

1000to1499

1500to1599

1600to1649

1650to1699

1700to1749

1750to1779

1780to1799

1800to1819

1820to1829

1830to1839

1840to1849

1850to1859

1860to1864

1865to1869

1870to1874

1875to1879

1880to1884

1885to1889

1890to1894

1895to1899

1900to1904

1905to1909

1910to1914

1915to1919

1920to1924

1925to1929

1930to1939

1940to the present

علماء الرياضيات

الرياضيات في العلوم الاخرى

بحوث و اطاريح جامعية

هل تعلم

طرائق التدريس

الرياضيات العامة

نظرية البيان

Substitution Ciphers

المؤلف:

W.D. Wallis

المصدر:

Mathematics in the Real World

الجزء والصفحة:

161-162

5-2-2016

1157

In an additive cipher, each letter is changed into another fixed letter. For example, in the Caesar cipher, every A becomes a D, every B becomes an E, and so on. To generalize this, we could make a fixed substitution for each letter, but use a more complicated rule than simple addition. You could write out the complete alphabet, and the list of substitutions, like

In this code the message “an elephant” becomes DWQGQPCDWT. (It is usual to omit spaces between words.) There are arithmetical ways to break codes such as this, based on the frequency of letters. For example, E is the most common letter in English, so if you think your message is written in English, try putting E for the most commonly occurring letter. This method only works for reasonably long messages; for short ones, you need the key (the whole substitution table).

One simplification of this method involves the use of a keyword. The second row of the table is constructed by writing first the keyword and then the rest of the alphabet in order. The keyword should not be too short; it should contain no repeated letters, and preferably one of the letters should be rather late in the alphabet. For example, keyword CRAZY produces the table

Sample Problem 1.1 Use the keyword CRAZY to encrypt the message “send troops tomorrow.”

Solution. Using the table, s becomes P, e becomes Y, and so on. The ciphertext is PYKZQOLLMPQLJLOOLU.

الاكثر قراءة في الشفرات

الاكثر قراءة في الشفرات

اخر الاخبار

اخر الاخبار

اخبار العتبة العباسية المقدسة

الآخبار الصحية

قسم الشؤون الفكرية يصدر كتاباً يوثق تاريخ السدانة في العتبة العباسية المقدسة

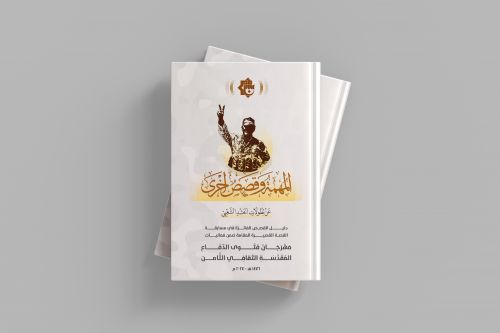

قسم الشؤون الفكرية يصدر كتاباً يوثق تاريخ السدانة في العتبة العباسية المقدسة "المهمة".. إصدار قصصي يوثّق القصص الفائزة في مسابقة فتوى الدفاع المقدسة للقصة القصيرة

"المهمة".. إصدار قصصي يوثّق القصص الفائزة في مسابقة فتوى الدفاع المقدسة للقصة القصيرة (نوافذ).. إصدار أدبي يوثق القصص الفائزة في مسابقة الإمام العسكري (عليه السلام)

(نوافذ).. إصدار أدبي يوثق القصص الفائزة في مسابقة الإمام العسكري (عليه السلام)